Раздел 1: Введение - Мотивация и Контекст

В нашем современном мире свободный доступ к информации увы все чаще сталкивается с препятствиями. Государственная цензура, региональные блокировки, корпоративные ограничения — все это сужает наше цифровое пространство. От Ирана и Китая до России и других стран, пользователи ищут свободу в сети и надежные способы обойти ограничения и сохранить доступ к глобальной сети.

Традиционные VPN-протоколы, такие как OpenVPN или "голый" WireGuard, долгое время были основными инструментами для обхода блокировок. Однако системы глубокого анализа трафика (Deep Packet Inspection, DPI), используемые цензорами, научились их распознавать. Они ищут характерные "сигнатуры" протоколов, анализируют статистические особенности трафика (размер пакетов, интервалы) и даже применяют активные пробы (Active Probing), пытаясь "заставить" сервер выдать себя. В результате классические VPN-соединения все чаще блокируются.

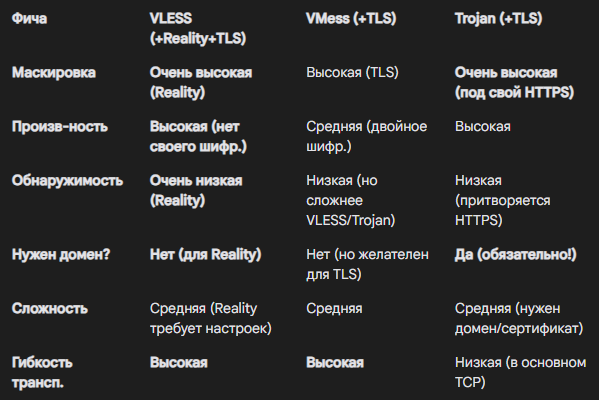

Это привело к появлению нового поколения протоколов и техник, разработанных специально для маскировки и сопротивления обнаружению:

- Shadowsocks: Один из пионеров, шифрует трафик и маскирует его под "случайный шум", но может быть уязвим для статистического анализа и активных проб.

- VMess: Протокол от создателей V2Ray, гибкий, но его собственное шифрование при использовании с TLS может быть избыточным и снижать производительность.

- Trojan: Эффективно имитирует стандартный HTTPS-трафик, но требует наличия собственного домена и SSL-сертификата для работы.

- VLESS: Современное развитие старого VMess, отказавшееся от собственного шифрования в пользу безопасности транспортного уровня (обычно TLS). Это делает его быстрее и эффективнее.

Именно VLESS, в сочетании с технологией XTLS Reality, сегодня можно назвать "золотым стандартом" обхода блокировок в 2025 году. В чем его сила?

- Идеальная Мимикрия: Reality позволяет вашему VLESS-серверу "притворяться" совершенно другим, реальным веб-сайтом (например, google.com, microsoft.com или любым другим). Когда система DPI проверяет ваше соединение, она видит валидный TLS-сертификат этого "сайта-донора". Для внешнего наблюдателя ваш трафик выглядит как обычный поход на этот легитимный ресурс.

- Не нужен свой домен: В отличие от Trojan или VLESS+WS+TLS с CDN, для VLESS+Reality вам не требуется покупать и настраивать собственное доменное имя и SSL-сертификат. Вы "одалживаете личность" у существующего сайта.

- Высокая производительность: VLESS сам по себе не шифрует, полагаясь на TLS который у нас уже имеется. Это снижает нагрузку и обеспечивает отличную скорость соединения.

- Сложность обнаружения Reality: Активные пробы против Reality малоэффективны, так как сервер отдает реальный сертификат "сайта-донора". Статистический анализ также затруднен, поскольку трафик выглядит как стандартный TLS.

В этом гайде мы пойдем еще дальше и добавим Cloudflare WARP в качестве исходящего шлюза для нашего сервера. Зачем? Это добавляет еще один уровень защиты:

Маскировка IP сервера: Трафик, выходящий от вашего VPN в интернет, будет иметь IP-адрес из сети Cloudflare, а не реальный IP вашего VPS. Это скрывает адрес вашего сервера от конечных сайтов и сервисов хоть и может вызвать нюансы по типу ВЫ НЕ РОБОТ?

- Обход блокировок IP хостера: Если IP-адреса вашего хостинг-провайдера (например, DigitalOcean) блокируются какими-то ресурсами, выход через WARP поможет обойти эти блокировки.

Цель этой статьи — предоставить для вас как можно максимально подробное, пошаговое руководство для технически подготовленных пользователей по настройке связки VLESS + XTLS Reality + WARP с использованием удобной панели управления 3x-UI на базе Ubuntu 22.04 (возможны и другие версии). Мы пройдем весь путь: от выбора и подготовки сервера до тонкой настройки протоколов, проверки безопасности и решения типичных проблем.

Раздел 2: Подготовка - Фундамент

2.1. Выбор VPS (Virtual Private Server): Ключевые Критерии

- Локация: Выбирайте сервер географически ближе к вам для минимизации задержек (ping) или, наоборот, в стране, доступ к ресурсам которой вам нужен. Избегайте стран с жесткой цензурой или плохой репутацией сетей. Популярные "нейтральные" локации будут лучшим вариантом для вас: Германия, Нидерланды, Финляндия, США (западное побережье).

- Репутация IP-адреса: Это критически важно. IP-адреса хостеров часто используются повторно. Если предыдущий арендатор занимался спамом или другой вредоносной активностью, IP может быть в черных списках, что затруднит доступ к некоторым ресурсам или повысит подозрительность сервера.

- Как проверить: Перед началом настройки (или сразу после получения IP) проверьте его через сервисы:

- Criminal IP (https://criminalip.com/) - Дает общую оценку риска, показывает открытые порты, известные уязвимости.

- MXToolBox Blacklist Check (https://mxtoolbox.com/blacklists.aspx) - Проверяет по основным почтовым блэклистам.

- WhatIsMyIPAddress Blacklist Check (https://whatismyipaddress.com/blacklist-check) - Еще один набор блэклистов.

- Что делать, если IP "грязный"? Если IP в множестве серьезных черных списков, лучшим решением будет пересоздать текущий VPS, надеясь получить более чистый ip адрес. Запросы на удаление из списков часто игнорируются или требуют доказательств, что вы не имеете отношения к нарушениям.

- Как проверить: Перед началом настройки (или сразу после получения IP) проверьте его через сервисы:

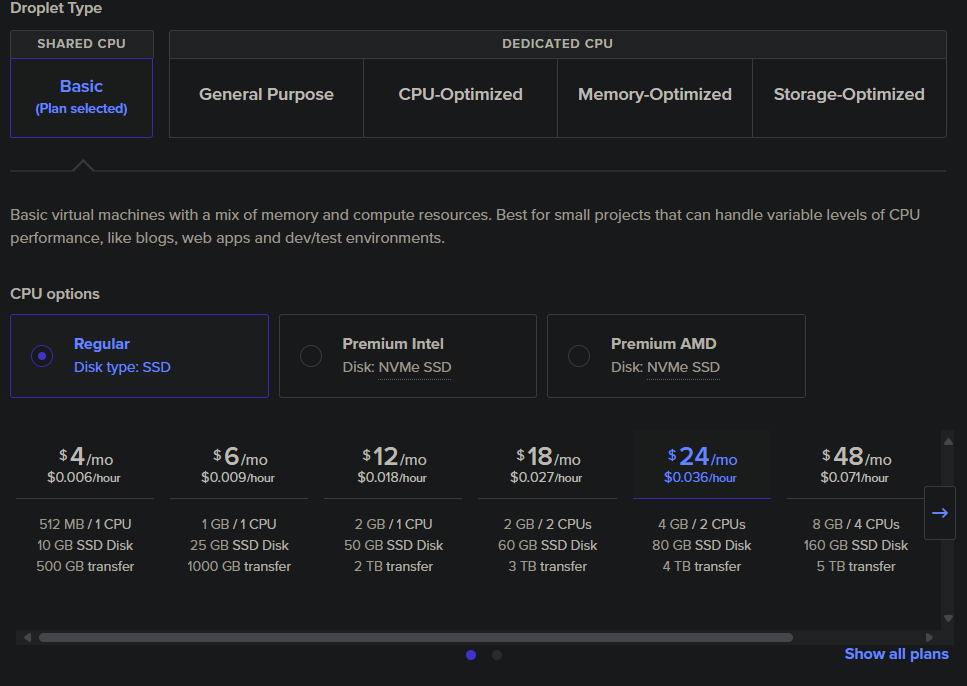

- Производительность: Для VLESS+Reality не требуется супер-мощный сервер. Минимальной конфигурации (1 vCPU (1.5ГГЦ) , 1 GB RAM (иногда 512 так же будет хватать), ~10-20 GB SSD) обычно достаточно для личного использования или небольшой группы людей. Если планируется высокая нагрузка или использование ресурсоемких транспортов (вроде QUIC), выбирайте конфигурацию помощнее. NVMe SSD предпочтительнее обычных SSD.

- Операционная Система: Данный гайд ориентирован на Ubuntu 22.04 LTS. Это стабильная, популярная и хорошо поддерживаемая система среди юзеров.

- Хостинг-провайдер: Выбор огромен. Начиная от DigitalOcean, Vultr, Linode, Hetzner, Contabo – популярные международные варианты и заканчивая чем то мнее популярным и ходовым. Aeza.net – пример провайдера с удобными опциями оплаты для пользователей из РФ в частности оплата через СБП на момент написания статьи (2 мая 2025 года). Главное – репутация провайдера и качество сети а так же связность.

2.2. Базовая Настройка Сервера

После создания VPS и получения доступа по SSH (обычно как root с паролем), первым делом необходимо подключиться и обновить систему и установить базовые утилиты.

Подключитесь к серверу по SSH и обновите систему:

ssh root@ВАШ_IP_АДРЕСapt update && apt upgrade -y- Установите необходимые утилиты:

- curl, wget: Для скачивания файлов и скриптов из интернета.

- socat: Иногда требуется для работы некоторых функций Xray или других сетевых инструментов.

- dnsutils: Содержит утилиту dig для диагностики DNS.

- git: Для скачивания кода из репозиториев (например, RealiTLScanner).

- golang-go: Компилятор языка Go, если планируете собирать RealiTLScanner или другие Go-программы.

apt install curl wget socat dnsutils git golang-go -y(Рекомендуется) Настройте часовой пояс: Чтобы логи сервера имели правильное время.

timedatectl set-timezone Europe/Bratislava # Замените на ваш часовой пояс

# Проверка:

timedatectl2.3. SSH-Харденинг (Защита Доступа к Серверу) - Опционально, но Настоятельно Рекомендуется

Доступ по SSH с паролем от root - самая большая дыра в безопасности. Крайне желательно обезопасить этот вход до установки основного ПО или же устновить крайне длинный ключ.

Создайте обычного пользователя с sudo:

adduser ваше_имя_пользователя

usermod -aG sudo ваше_имя_пользователя- Настройте вход по SSH-ключам:

- Сгенерируйте пару ключей на вашем локальном ПК (если еще нет): ssh-keygen -t ed25519

- Скопируйте публичный ключ (~/.ssh/id_ed25519.pub) на сервер в файл ~/.ssh/authorized_keys нового пользователя. Проще всего командой с локального ПК: ssh-copy-id ваше_имя_пользователя@ВАШ_IP_АДРЕС

- Проверьте, что можете войти под новым пользователем с ключом: ssh ваше_имя_пользователя@ВАШ_IP_АДРЕС

- Отключите вход по паролю и вход для root:

- На нашемсервере отредактируйте sudo nano /etc/ssh/sshd_config.

Установите в данном конфиге:

PasswordAuthentication no

PermitRootLogin no

# ChallengeResponseAuthentication no # Тоже можно отключить- Перезапустите SSH: sudo systemctl restart sshd. ВАЖНО: Делайте это, будучи уверенным, что вход по ключу для вашего пользователя работает!

- Смените порт SSH (например, на 2222):

- В /etc/ssh/sshd_config измените строку #Port 22 на Port 2222.

- Разрешите новый порт в фаерволе (см. ниже).

- Перезапустите SSH: sudo systemctl restart sshd.

- Подключайтесь через ssh ваше_имя_пользователя@ВАШ_IP_АДРЕС -p 2222.

Установите Fail2Ban:

sudo apt install fail2ban -y

sudo systemctl enable fail2ban

sudo systemctl start fail2banНа данном шаге это все, будем двигаться далее.

Раздел 3: Поиск Цели для Reality - Искусство Мимикрии для начинающих

Технология XTLS Reality позволяет VLESS-серверу притворяться другим, реально существующим сайтом при проверке сертификатов извне. Чтобы это работало, нам нужно выбрать подходящий "сайт-донор" (или "цель для мимикрии"), под который наш сервер будет маскироваться. Выбор правильной цели — ключ к стабильной и незаметной работе ибо не с каждым донором все может быть гладко.

3.1. Почему это важно и как работает?

Когда клиент подключается к серверу VLESS+Reality, он в самом начале TLS-соединения (в поле SNI - Server Name Indication) указывает доменное имя нашего "сайта-донора". Системы DPI будут видеть этот запрос и могут попытаться проверить, действительно ли сервер по этому IP-адресу обслуживает указанный домен.

Reality делает так, что наш сервер Xray в ответ на такую проверку (от кого угодно, кроме авторизованного клиента) отдает реальный, валидный TLS-сертификат, принадлежащий этому "сайту-донору". DPI видит доверенный сертификат и считает соединение легитимным HTTPS-трафиком к известному сайту, пропуская его дальше. Только авторизованный VLESS-клиент, используя специальные ключи (PublicKey, ShortID), может "достучаться" до самого VLESS-протокола "под прикрытием" этого TLS-соединения.

3.2. Методы Поиска "Сайта-Донора"

Идеальный "сайт-донор" должен быть:

- Известным и доверенным (чтобы DPI не блокировал его априори).

- Использовать классический HTTPS на порту 443.

- Желательно, чтобы он как-то был "связан" с нашим IP-адресом (например, принадлежал нашему хостеру или был найден сканером на соседних IP), хотя это и не строго обязательно.

- Не заблокирован в той стране/сети, где будет использоваться VPN-клиент.

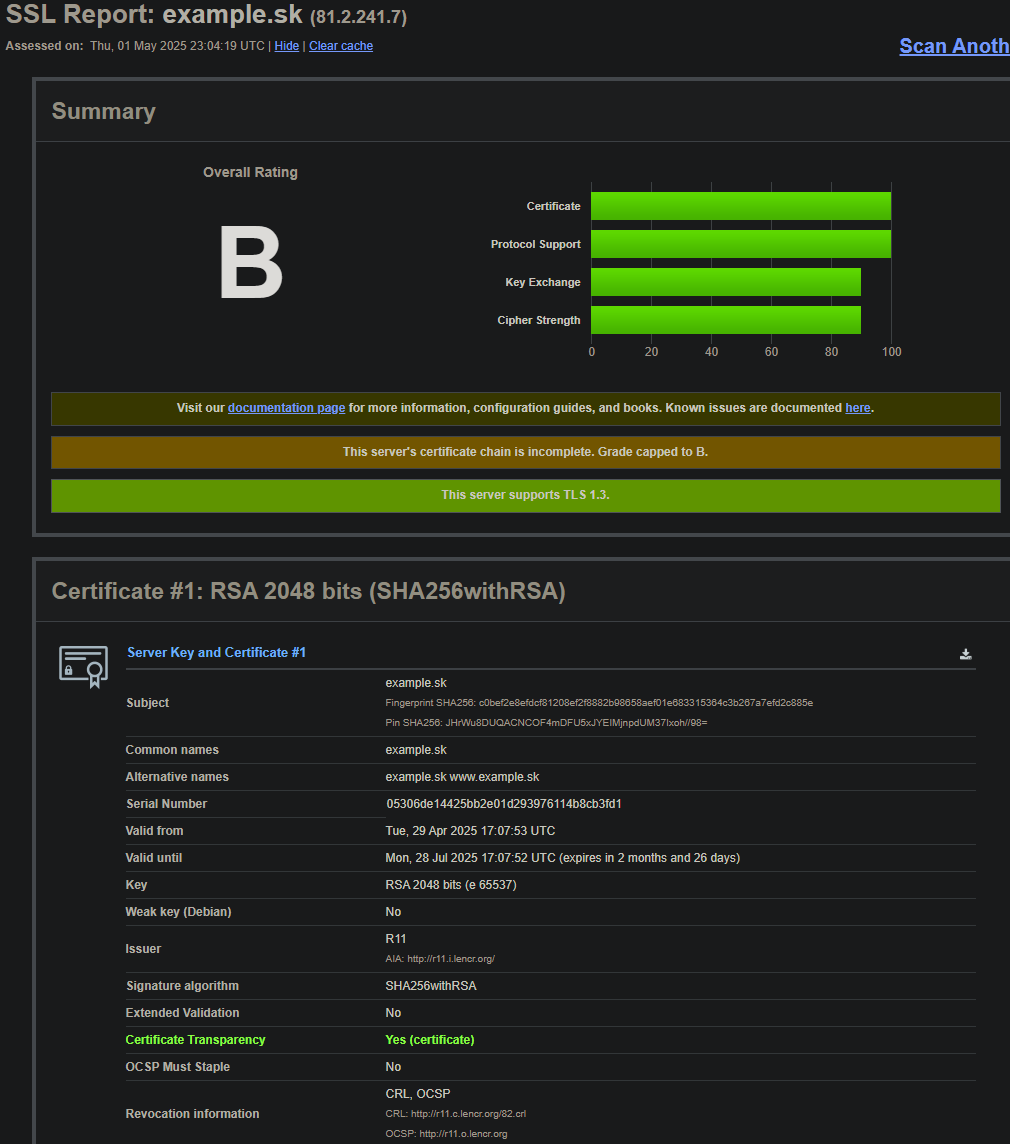

Метод 1: Проверка "родного" сертификата на IP сервера (Простой, но не всегда работает)

Иногда на IP-адресе свежего VPS уже "висит" какой-то сервис хостера или веб-сервер по умолчанию, отдающий сертификат по HTTPS (порт 443).

- Онлайн-сканер (SSL Labs):

- Перейдите на https://www.ssllabs.com/ssltest/.

- Введите IP-адрес вашего сервера.

- Дождитесь окончания сканирования.

- Ищите раздел с информацией о сертификате (Certificate #1). Смотрите на поля "Common Names" и "Subject Alternative Names". Если там указан домен известного сервиса (хостера, CDN и т.п.) - это может быть наш кандидат.

- Частый результат: Ошибка "Unable to connect to the server" или "No secure protocols supported", если порт 443 закрыт или ничего не слушает.

Командная строка (с локального ПК):

# Попытка прямого подключения

curl -v --insecure https://ВАШ_IP_АДРЕС

# Или с указанием резолва

curl -v --resolve '*:443:ВАШ_IP_АДРЕС' https://example.com- Ищите в выводе строки, начинающиеся с * Server certificate:, особенно subject: CN= и subjectAltName:.

- Частый результат: Connection refused или Connection timed out, если порт 443 закрыт.

- Если найден подходящий домен: Отлично, можно использовать его!

- Если порт 443 закрыт или сертификат не найден/не подходит: Переходим к следующему методу.

Метод 2: Сканирование окружения с помощью RealiTLScanner (Продвинутый, Рекомендуемый для нашего случая)

Этот метод позволяет найти реальные сайты, работающие на IP-адресах рядом с вашим в той же сети хостера. Маскировка под такой "соседний" сайт выглядит более естественно.

Предупреждение: Интенсивное сканирование может привлечь внимание хостера. Рекомендуется запускать сканер с другой, "неважной" виртуальной машины, чтобы не "палить" IP основного VPN-сервера.

- Подготовьте машину для сканирования: Подключитесь к "неважной" ВМ по SSH.

Установите компоненты Go (если еще не установлен):

sudo apt update

sudo apt install golang-go -y

go version # ПроверкаСкачайте и соберите сканер RealiTLScanner:

cd ~

git clone https://github.com/XTLS/RealiTLScanner.git

cd RealiTLScanner

go build(В папке появится исполняемый файл RealiTLScanner)

Запустите сканирование подсети вашего ОСНОВНОГО сервера: Определите подсеть /24 для вашего IP (например, если IP 167.71.59.200, то подсеть 167.71.59.0/24). Запустите сканер:

./RealiTLScanner -addr 167.71.59.0/24 -thread 20 -timeout 5 -v -out nearby_results.csv- -addr: Ваша целевая подсеть.

- -thread: Количество потоков (подберите под мощность машины).

- -timeout: Время ожидания ответа от каждого IP.

- -v: Подробный вывод.

- -out: Файл для сохранения результатов.

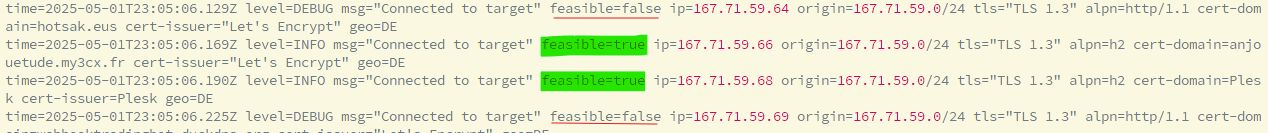

- Анализ результатов:

- Дождитесь завершения сканирования.

- Просмотрите вывод в консоли или файл nearby_results.csv (cat nearby_results.csv).

- Ищите строки с feasible=true. Это подходящие кандидаты.

- Обращайте внимание на поля:

- host: IP-адрес, где найден сертификат.

- domain: Доменное имя (или имена) из сертификата. Это то, что нужно!

- issuer: Кем выдан сертификат (Let's Encrypt, Sectigo, DigiCert и т.д. - хорошо; Self-signed, Plesk, пустой - плохо).

- Выбор: Выбирайте домен, который:

- Выглядит как принадлежащий крупной компании/платформе (например, *.cloudwaysapps.com, *.digitalocean.com, microsoft.com).

- Выдан доверенным центром сертификации.

- Не похож на личный сайт или служебный домен (избегайте .my3cx.*, .plesk.page и т.п.).

- Часто встречается в результатах сканирования (значит, он "родной" для этой сети).

- (Пример из нашей настройки: мы нашли *.cloudwaysapps.com и istnelody.pl, выбрали второй, так как первый не заработал).

Метод 3: Ручной выбор популярного домена (Запасной вариант)

Если сканирование не дало хороших результатов, или вы не хотите сканировать, можно просто выбрать очень популярный, глобальный домен, который точно не заблокирован в целевой стране.

- Хорошие кандидаты:

- www.microsoft.com

- www.apple.com

- www.amazon.com

- yahoo.com

- www.bing.com

- Принцип: Системы DPI вряд ли будут блокировать весь трафик к этим гигантам только потому, что SNI не совпадает с IP-адресом (такое часто бывает с CDN).

- Минус: Это менее "естественно", чем маскировка под сайт, найденный в той же сети.

Итог выбора: Запишите выбранное вами доменное имя (например, istnelody.pl). Оно понадобится нам на этапе настройки VLESS+Reality в полях dest и SNI.

Раздел 4: Установка и Настройка панели 3x-UI

Теперь, когда наш сервер подготовлен и мы выбрали цель для мимикрии Reality, установим удобную веб-панель 3x-UI для управления Xray (движком нашего VPN).

4.1. Установка 3x-UI

Разработчики предоставляют простой скрипт для автоматической установки.

- Подключитесь к вашему основному VPN-серверу по SSH (под пользователем с sudo-правами или root).

Выполните команду установки:

bash <(curl -Ls https://raw.githubusercontent.com/mhsanaei/3x-ui/master/install.sh)- Скрипт скачает и автоматически установит последнюю версию 3x-UI и ядро Xray, настроит их и создаст службу systemd для автозапуска.

- Ответьте на вопросы установщика:

- Username: Имя пользователя для входа в панель. Можете оставить admin или ввести свое. Запомните его!

- Password: Пароль для входа в панель. Придумайте надежный пароль! Запомните или сохраните его!

- Port: Порт, на котором будет доступна веб-панель. Стандартный порт, предлагаемый скриптом (2053) или другой версией скрипта (54321) лучше изменить на что-то менее стандартное, но легко запоминающееся (например, 44983, как было в нашем примере, или любой другой свободный порт выше 1024 и НЕ 443). Запомните этот порт!

- Дождитесь завершения установки. В конце скрипт должен показать сгенерированные (или введенные вами) данные для входа (не забудьте сохранить их) и сообщить об успешной установке и запуске сервиса.

Пример вывода (может немного отличаться в зависимости от версии скрипта):

####################################################

Username: ВАШ_ЛОГИН

Password: ВАШ_ПАРОЛЬ

Port: ВАШ_ПОРТ_ПАНЕЛИ

WebBasePath: СЛУЧАЙНЫЙ_ПУТЬ # (может присутствовать)

Access URL: http://ВАШ_IP_АДРЕС:ВАШ_ПОРТ_ПАНЕЛИ/СЛУЧАЙНЫЙ_ПУТЬ # (если есть WebBasePath)

####################################################

If you forgot your login info, you can type 'x-ui settings' to check

...

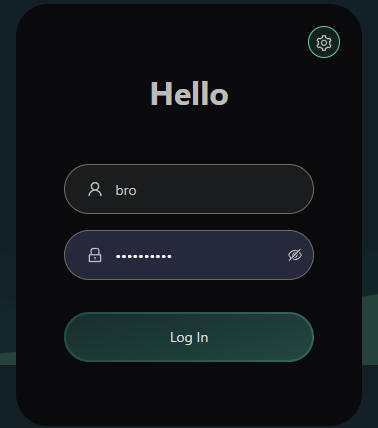

x-ui vX.Y.Z installation finished, it is running now...4.2. Первый Вход и Смена Учетных Данных

Крайне важно немедленно сменить стандартный или случайно сгенерированный пароль (а лучше и логин) на свои собственные.

- Откройте Access URL в браузере. Используйте IP-адрес сервера и порт панели, который вы запомнили (например, http://167.71.21.221:44580). Если скрипт сгенерировал WebBasePath, добавьте его в конец URL (например, http://167.71.21.221:49345/QQOusdZ7SQFBaz).

- Важно: На данном этапе доступ идет по HTTP, браузер будет ругаться на незащищенное соединение. Мы решим это позже (см. раздел "Дополнительные Рекомендации" про SSH-туннель или ограничение доступа по IP).

- Войдите в панель, используя логин и пароль, показанные скриптом установки.

- Найдите в меню слева раздел "Настройки панели" (Panel Settings) или похожий (обычно иконка шестеренки).

- Найдите поля для изменения "Имя пользователя" (Username) и "Пароль" (Password).

- Введите новый, надежный логин и пароль. Сохраните их в менеджере паролей.

- Нажмите кнопку "Сохранить" (Save).

- Панель может попросить вас войти заново с новыми учетными данными.

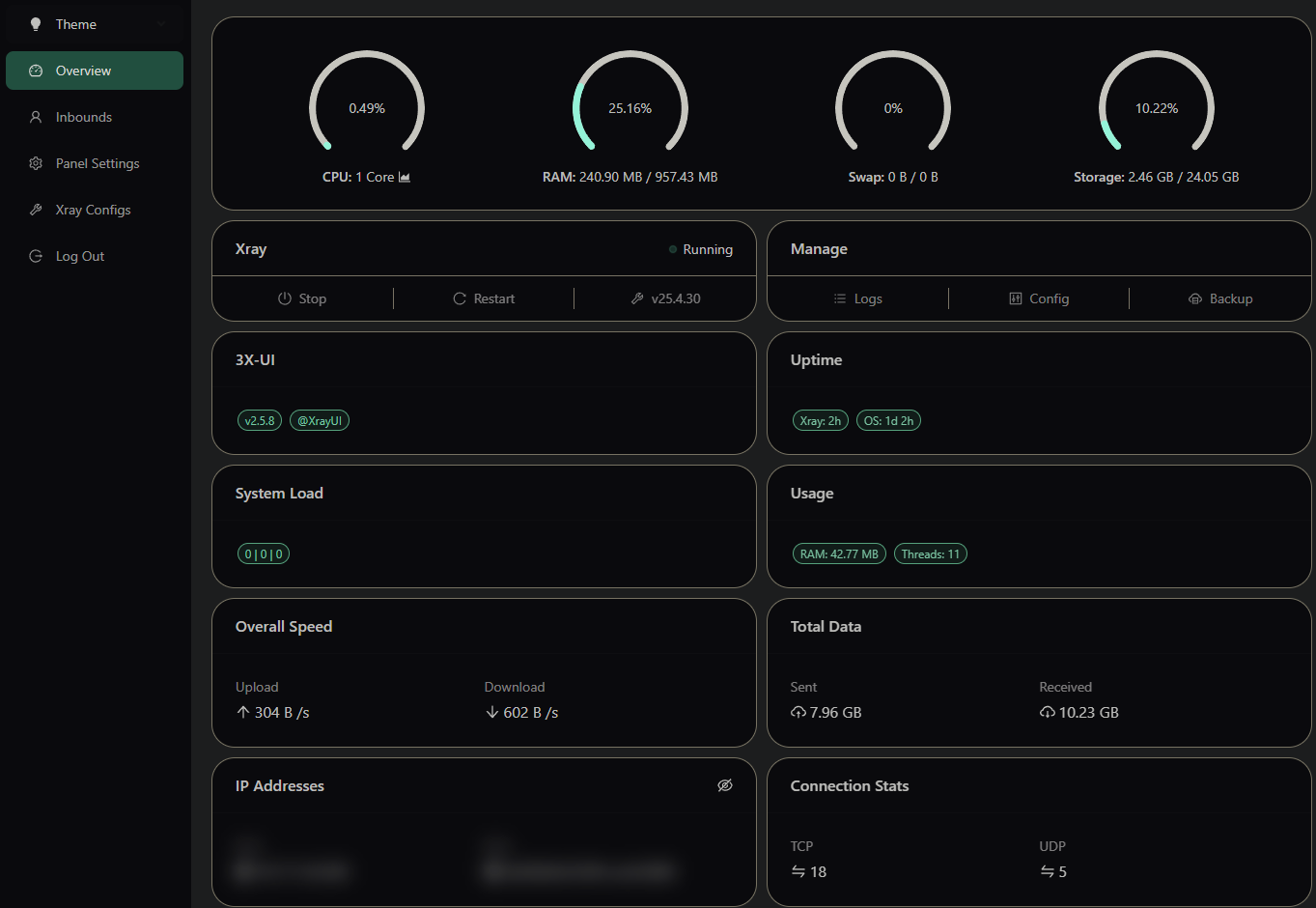

4.3. Краткий Обзор Интерфейса

- Статус системы (System Status): Показывает текущую нагрузку на сервер (CPU, RAM, Disk), статус Xray.

- Подключения (Inbounds): Здесь мы будем создавать и настраивать наше VLESS-соединение.

- Исходящие соединения (Outbounds): Управляет тем, как сервер выходит в интернет (по умолчанию direct и blocked, сюда добавится warp, если будем настраивать).

- Маршрутизация (Routing): Настройка правил обработки трафика на сервере.

- DNS: Настройка DNS-серверов, используемых Xray, и FakeDNS.

- Настройки панели (Panel Settings): Смена логина/пароля, порта панели, включение HTTPS (если нужен домен), управление бэкапами.

Раздел 5: Настройка VLESS + Reality

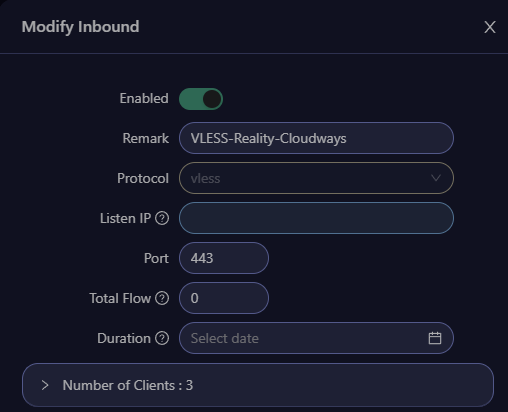

Теперь мы создадим "входящее подключение" (Inbound) в 3x-UI, которое будет принимать соединения от наших VPN-клиентов, используя протокол VLESS и маскировку Reality.

- Войдите в панель 3x-UI с вашим новым логином и паролем.

- Перейдите в раздел "Подключения" (Inbounds) в меню слева.

- Нажмите зеленую кнопку "+ Добавить подключение" (Add Inbound).

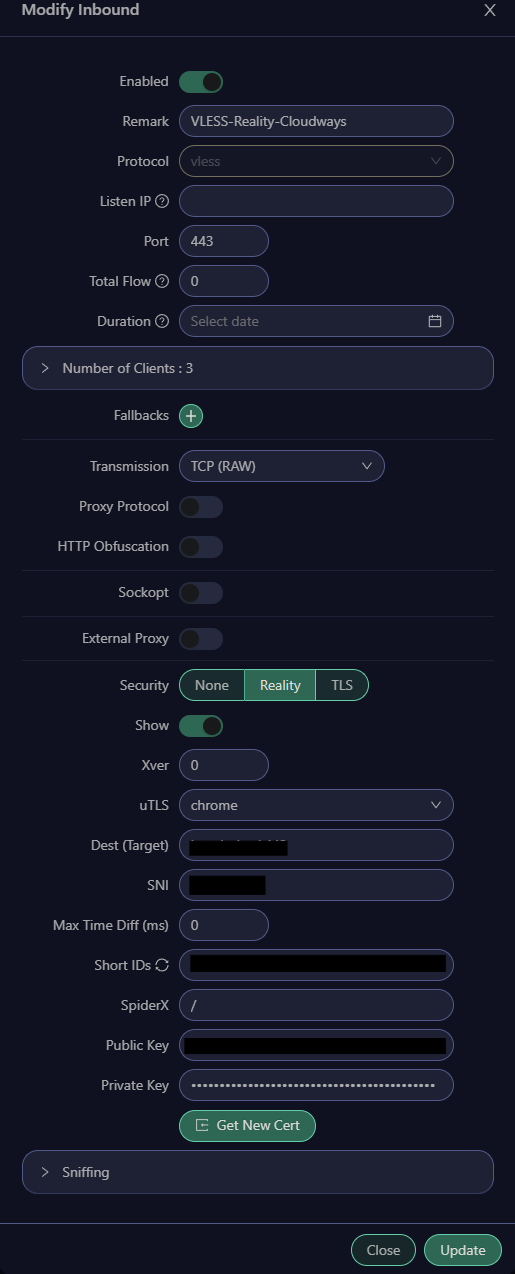

- У нас Откроется форма настройки. Внимательно заполните следующие поля:

Основные настройки:

- Включить (Enable): Убедитесь, что переключатель включен (активен).

- Примечание (Remark): Задайте понятное имя для этого подключения, например VLESS-Reality-TCP. Это имя будет видно в клиенте.

- Протокол (Protocol): Выберите из списка vless.

- Прослушиваемый IP (Listen IP): Оставьте это поле пустым. Это позволит серверу принимать подключения на всех доступных IP-адресах (включая IPv4 и IPv6, если он настроен).

- Порт (Port): Введите 443. Это стандартный порт HTTPS, использование которого критически важно для маскировки.

- Общий расход (GB) (Total Quota) и Дата окончания (Expire Date): Оставьте 0 и пустым соответственно, если не хотите устанавливать лимиты для всех пользователей этого подключения. Лимиты можно будет задать индивидуально для каждого клиента.

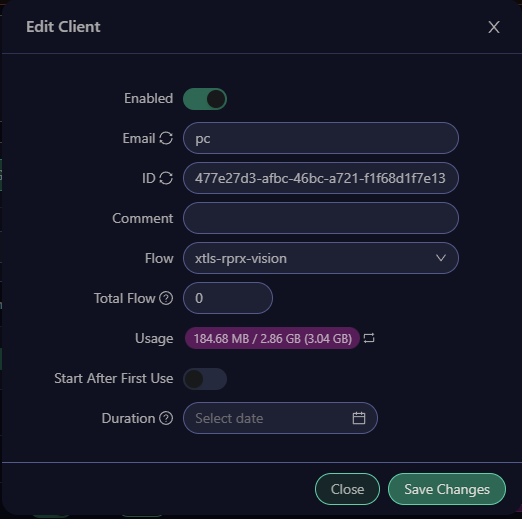

Настройка Клиентов (ниже):

- Нажмите кнопку "+" рядом с заголовком "Клиент" (Client), чтобы добавить первого пользователя.

- Включить (Enable): Убедитесь, что переключатель клиента включен.

- Email: Введите идентификатор для этого клиента/ключа. Используйте что-то осмысленное, например my-pc, user-Alice, testkey1. Это имя будет использоваться для идентификации ключа в панели.

- ID (UUID): Генерируется автоматически уникальный идентификатор. Не меняйте его.

- Комментарий (Comment): Необязательное поле для заметок.

- Flow: Важный параметр!

- Выберите xtls-rprx-vision. Это включает оптимизацию XTLS для лучшей производительности.

- Примечание: Если при подключении клиента возникнет ошибка EOF, попробуйте вернуться сюда и установить Flow в пустое значение (none). Иногда возникают проблемы совместимости XTLS Flow между клиентом и сервером. Маскировка Reality будет работать и без Flow.

- Общий расход (GB) и Дата окончания: Здесь можно установить индивидуальные лимиты трафика и срок действия для этого конкретного клиента. Оставьте 0 и пустым для неограниченного доступа.

Настройки Протокола Передачи (ниже Fallbacks):

- Протокол (Network / Transport Protocol): Выберите tcp. Для VLESS+Reality это самый простой и эффективный транспорт, если не планируется использовать CDN.

- Настройки TCP (например, тип заголовка - Header type): Оставьте по умолчанию (none).

Настройки Безопасности:

- Безопасность (Security): Выберите reality. Появятся дополнительные поля.

- Show: Оставьте выключенным (это для отладки).

- Xver: Оставьте 0.

- uTLS: Выберите chrome из выпадающего списка. Это заставит TLS-рукопожатие имитировать браузер Chrome, самый популярный в мире.

- Dest (Target): Введите домен:порт "сайта-донора", который вы выбрали на Шаге 3. Например: istnelody.pl:443.

- SNI (Server Names): Введите только доменное имя "сайта-донора". Например: istnelody.pl. Можно ввести несколько через запятую, если у сайта несколько имен в сертификате, но обычно достаточно одного основного.

- Ключи Reality: Нажмите кнопку "Сгенерировать ключи" (Generate Keys / Get New Cert). Поля Публичный ключ (Public key), Приватный ключ (Private key) и Short IDs заполнятся автоматически. Никогда не редактируйте их вручную!

- SpiderX: Оставьте значение по умолчанию (/).

- Настройки Sniffing (Обнаружение трафика):(Мета для скриншота: Скриншот секции "Sniffing" с включенными опциями по умолчанию).

- Разверните секцию Sniffing.

- Убедитесь, что включены опции HTTP, TLS, QUIC и FAKEDNS.

- Оставьте эти настройки по умолчанию. Они позволяют серверу лучше понимать тип трафика внутри туннеля и могут помочь с обходом DNS-блокировок (благодаря FAKEDNS).

- Проверьте все введенные данные еще раз.

- Нажмите кнопку "Создать" (Create) или "Добавить" (Add) внизу формы.

Наше новое VLESS-подключение должно появиться в списке на странице "Подключения" :0 . Убедитесь, что переключатель напротив него активен.

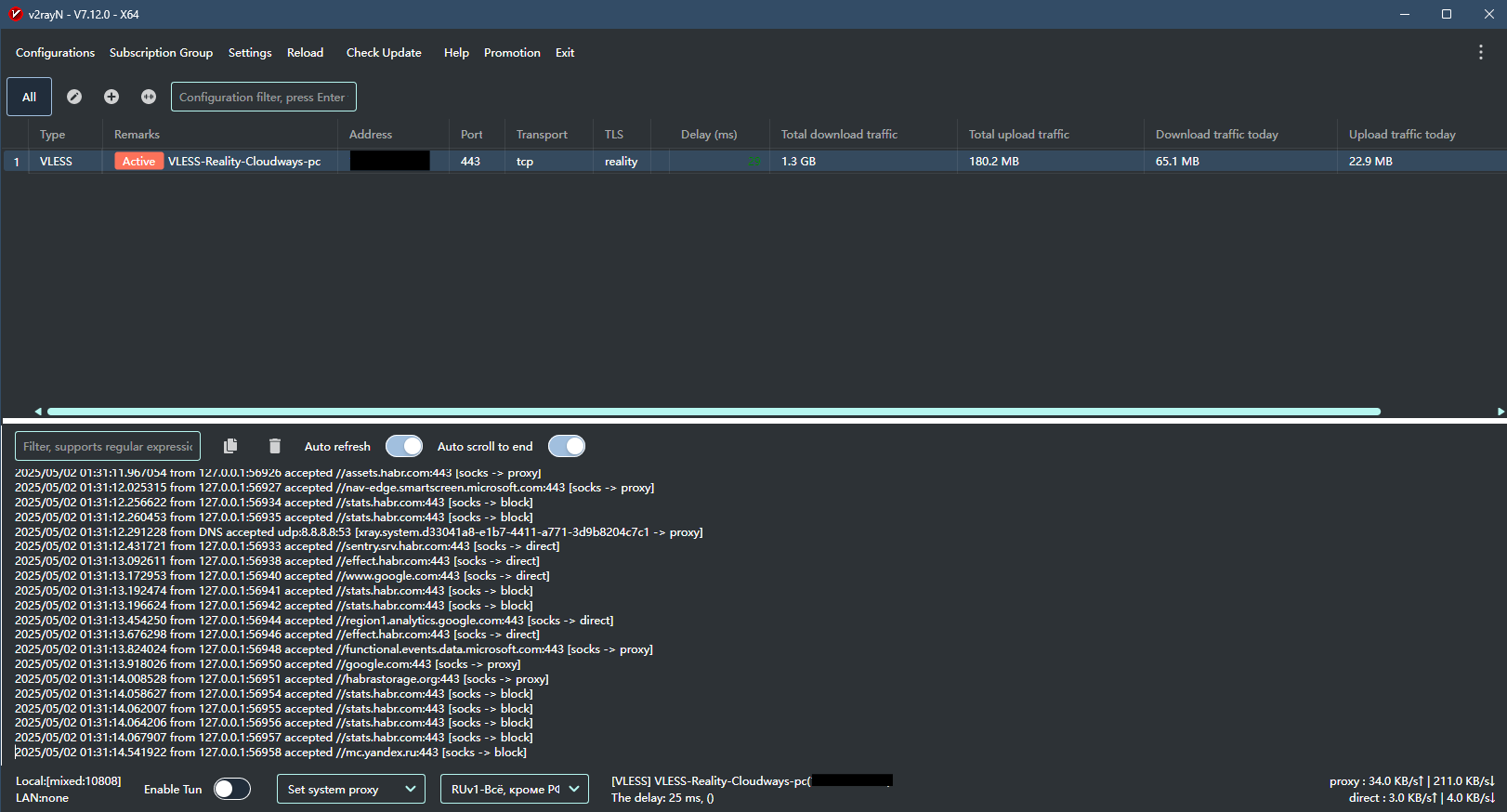

Раздел 6: Настройка Клиента (На Примере v2rayN для Windows)

Теперь, когда наш сервер VLESS+Reality(+WARP) настроен, нам нужно настроить клиентское приложение на вашем компьютере или телефоне для подключения к нему. Мы рассмотрим процесс на примере популярного клиента v2rayN для Windows. Принципы настройки для других клиентов (NekoBox, FoXray и т.д.) будут схожими.

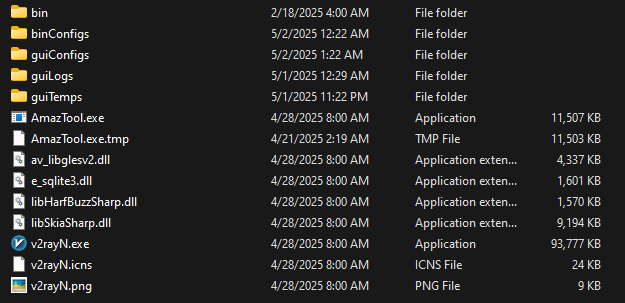

6.1. Скачивание и Установка v2rayN

- Перейдите на страницу релизов v2rayN на GitHub: https://github.com/2dust/v2rayN/releases

- Найдите последний стабильный релиз (Latest, избегайте Pre-release).

- В разделе "Assets" скачайте архив v2rayN-Core.zip. Этот архив содержит как саму программу v2rayN, так и необходимое ядро Xray (или совместимое).

- Примечание: Если скачаете v2rayN.zip (без -Core), вам нужно будет вручную скачать архив с ядром (например, Xray-windows-64.zip с https://github.com/XTLS/Xray-core/releases) и распаковать его содержимое в подпапку core внутри папки v2rayN. Вариант с v2rayN-Core.zip проще.

- Создайте на диске папку для программы, например, C:\Program Files\v2rayN или D:\Apps\v2rayN.

- Распакуйте все содержимое архива v2rayN-Core.zip в созданную папку.

- Найдите файл v2rayN.exe и запустите его. При первом запуске может потребоваться разрешение от Защитника Windows или вашего антивируса.

- В системном трее (возле часов) появится значок v2rayN (синяя буква V).

6.2. Импорт Конфигурации Сервера

Самый простой способ добавить ваш VLESS-сервер – использовать ссылку или QR-код из панели 3x-UI.

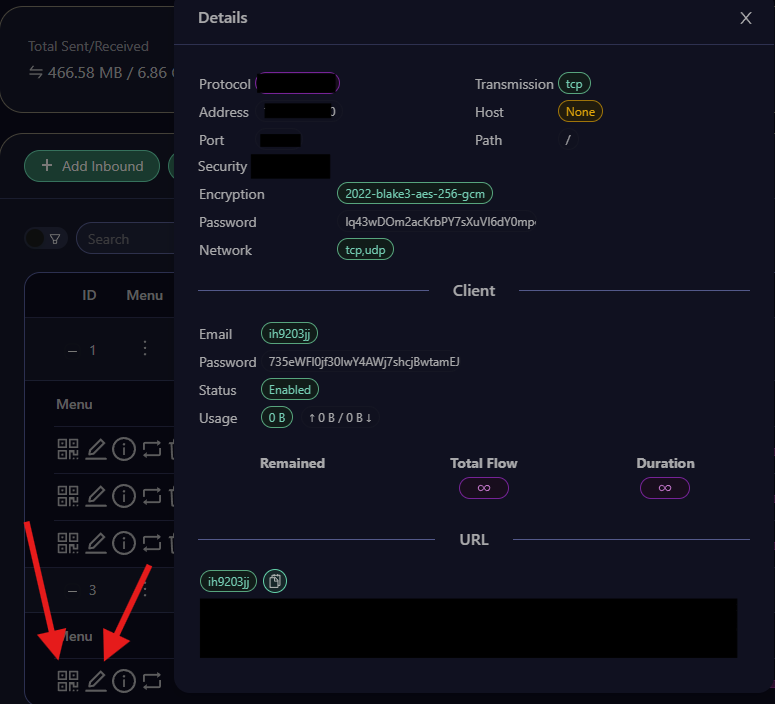

- Скопируйте ссылку VLESS:

- Войдите в панель 3x-UI на вашем сервере.

- Перейдите в раздел "Подключения" (Inbounds).

- Найдите ваше VLESS-подключение (например, VLESS-Reality-TCP).

- Найдите строку с вашим клиентом (например, my-pc).

- Нажмите на иконку "ссылка" (выглядит как звено цепи или две скобки) или "копировать ссылку". Ссылка вида vless://UUID@IP:PORT?PARAMS... скопируется в буфер обмена.

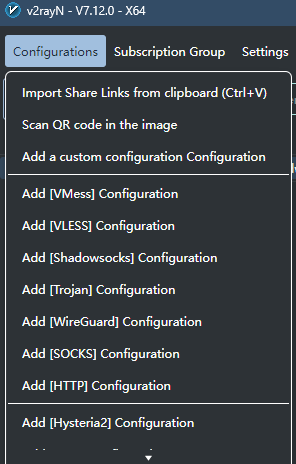

- Импортируйте в v2rayN:

- Кликните правой кнопкой мыши по иконке v2rayN в системном трее.

- Выберите "Import bulk URL from clipboard" (Импорт конфигурации из буфера обмена).

- v2rayN должен показать сообщение об успешном импорте одного сервера.

- Альтернатива (QR-код):

- В 3x-UI нажмите на иконку QR-кода рядом с клиентом.

- Кликните левой кнопкой мыши по иконке v2rayN в трее, чтобы открыть главное окно.

- Нажмите кнопку "Server" (Серверы) в верхнем меню.

- Выберите "Scan QR code on screen..." (Сканировать QR-код с экрана...).

- Наведите появившееся полупрозрачное окно на QR-код на экране и кликните.

6.3. Выбор Сервера и Включение VPN

- Откройте главное окно в v2rayN (левый клик по иконке в трее или же в панели задач).

- В списке серверов вы должны увидеть добавленный сервер с вашим примечанием (например, VLESS-Reality-TCP). Кликните на него левой кнопкой мыши, чтобы он выделился – это сделает его активным сервером.

- Кликните правой кнопкой мыши по иконке v2rayN в трее.

- Наведите курсор на "System Proxy" (Системный прокси).

- Выберите "Set system proxy" (Установить системный прокси).

- Иконка v2rayN в трее должна стать красной. Это означает, что VPN активен и системный трафик направляется через выбранный сервер.

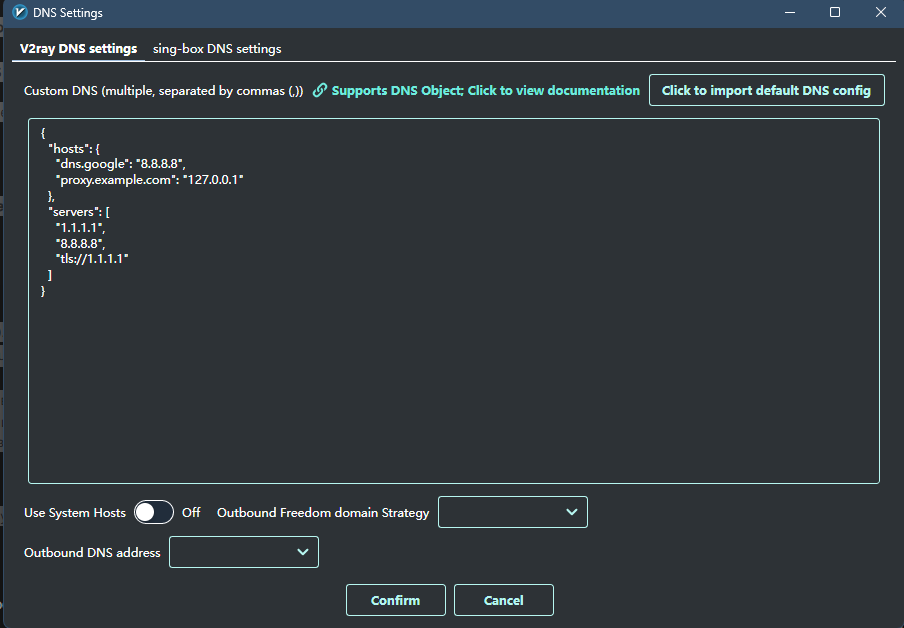

6.4. Критически Важно: Настройка DNS в Клиенте v2rayN

Как я выяснили ранее, встроенный DNS на сервере в коопе с WARP может вызывать проблемы. Поэтому необходимо правильно настроить DNS в самом клиенте v2rayN, чтобы избежать утечек и обеспечить стабильное разрешение доменных имен.

- Откройте главное окно v2rayN.

- Перейдите в меню "Settings" (Настройки) -> "Core settings..." (Настройки ядра...).

- В открывшемся окне перейдите на вкладку "DNS Settings" (Настройки DNS).

- Найдите секцию "Domestic DNS Server" (Локальный DNS) и "Overseas DNS Server" (Зарубежный DNS).

- Рекомендация: Очистите оба списка и добавьте в оба списка (или хотя бы в Domestic) известные шифрованные DNS-серверы, которые хорошо работают в вашем регионе (Словакия в вашем случае) и не блокируются. Не используйте https://dns.google/dns-query, если он вызывал ошибки!

- Хорошие варианты (DoT - предпочтительнее):

- tls://1.1.1.1 (Cloudflare)

- tls://1.0.0.1 (Cloudflare)

- tls://9.9.9.9 (Quad9)

- Хорошие варианты (DoH):

- https://cloudflare-dns.com/dns-query

- https://dns.quad9.net/dns-query

- Можно добавить два сервера в каждый список для надежности. Не добавляйте обычные DNS типа 8.8.8.8 без шифрования!

- Хорошие варианты (DoT - предпочтительнее):

- Убедитесь, что внизу окна не включены опции типа "Enable domestic DNS server" или "Enable overseas DNS server", если вы не хотите использовать сложную маршрутизацию DNS. Нам нужно, чтобы все запросы шли через указанные нами шифрованные серверы.

- Нажмите "Confirm" (Подтвердить).

6.5. Проверка Подключения

- Убедитесь, что иконка v2rayN в трее красная ("Set system proxy" включен).

- Откройте браузер и проверьте ваш IP на ipleak.net. Должен быть IP Cloudflare (если настроен WARP) или вашего сервера, но не ваш реальный.

- На ipleak.net проверьте секцию "DNS Addresses". В идеале вы должны видеть только IP-адреса, соответствующие тем DNS-серверам, которые вы прописали в v2rayN (например, IP Cloudflare), и не видеть DNS вашего локального провайдера.

- Проверьте доступ к сайтам, которые могли быть заблокированы.

Отключение VPN: Правый клик по иконке v2rayN -> "System Proxy" -> "Clear system proxy" (иконка станет синей).

Раздел 7: Проверка и Тестирование

Недостаточно просто настроить VPN, нужно быть уверенным, что он действительно работает, скрывает ваш реальный IP и не допускает утечек данных в сеть.

7.1. Базовая Проверка Работоспособности:

- Подключитесь к VPN: Убедитесь, что в v2rayN (или вашем клиенте) выбран нужный сервер и включен системный прокси (иконка красная).

- Проверка IP-адреса: Откройте в браузере несколько сервисов для проверки IP:

- Ipleak net

- 2ip io

- Browserleaks

- ifconfig me

- Ожидаемый результат: Все сервисы должны показывать один и тот же IP-адрес. Это должен быть IP Cloudflare WARP (если вы настроили WARP на сервере) или IP вашего VPS (167.71.32.243), но ни в коем случае не ваш реальный IP-адрес, выданный домашним провайдером. Отображаемая страна должна соответствовать IP.

- Проверка доступа: Попробуйте зайти на сайты, которые могли быть недоступны без VPN (например, заблокированные ресурсы или сервисы с гео-ограничениями). Доступ должен появиться.

7.2. Тест на Утечки DNS:

Это критически важный тест. Он показывает, какие DNS-серверы используются для преобразования доменных имен в IP-адреса, когда вы подключены к VPN. Утечка DNS означает, что ваш локальный провайдер или другой наблюдатель может видеть, какие сайты вы посещаете, даже если сам трафик зашифрован.

- Перейдите на сайт ipleak net.

- Дождитесь завершения теста в секции "DNS Addresses".

- Ожидаемый результат: Вы должны видеть только IP-адреса тех DNS-серверов, которые вы явно настроили в вашем VPN-клиенте (v2rayN). В нашем случае это должны быть IP-адреса Cloudflare (если вы прописали tls://1.1.1.1 или https://cloudflare-dns.com/dns-query) или Quad9. Категорически недопустимо, чтобы в этом списке появлялись DNS-серверы вашего домашнего интернет-провайдера!

- (Примечание: Если вы оставили FakeDNS на сервере включенным, вы можете увидеть IP из "фальшивого" диапазона типа 198.18.x.x - это нормально, но лучше настроить DNS на клиенте).

- (В нашем примере с утечкой через серверные DNS DigitalOcean - это был плохой результат, который мы исправили настройкой клиента).

7.3. Тест на Утечки WebRTC:

WebRTC — технология для P2P-коммуникаций в браузере (видеочаты, обмен файлами). Она может потенциально раскрыть ваш реальный локальный и внешний IP-адрес даже при использовании VPN.

- На том же сайте ipleak net посмотрите секцию "Your IP addresses - WebRTC detection".

- Ожидаемый результат: В идеале, IP-адреса, обнаруженные через WebRTC (особенно Public IP), должны совпадать с тем IP, который показывает сам сайт (т.е., IP WARP или вашего сервера). Если вы видите здесь свой реальный домашний IP-адрес, значит, есть утечка WebRTC.

- Как исправить утечку WebRTC (если она есть):

- Браузерные расширения: Установите расширения типа "WebRTC Leak Prevent", "WebRTC Control", "uBlock Origin" (в нем тоже есть опция блокировки WebRTC).

- Настройки браузера (Firefox): Зайдите в about:config, найдите параметр media.peerconnection.enabled и установите его в false.

- Настройки браузера (Chrome/Edge): Прямой настройки нет, используйте расширения.

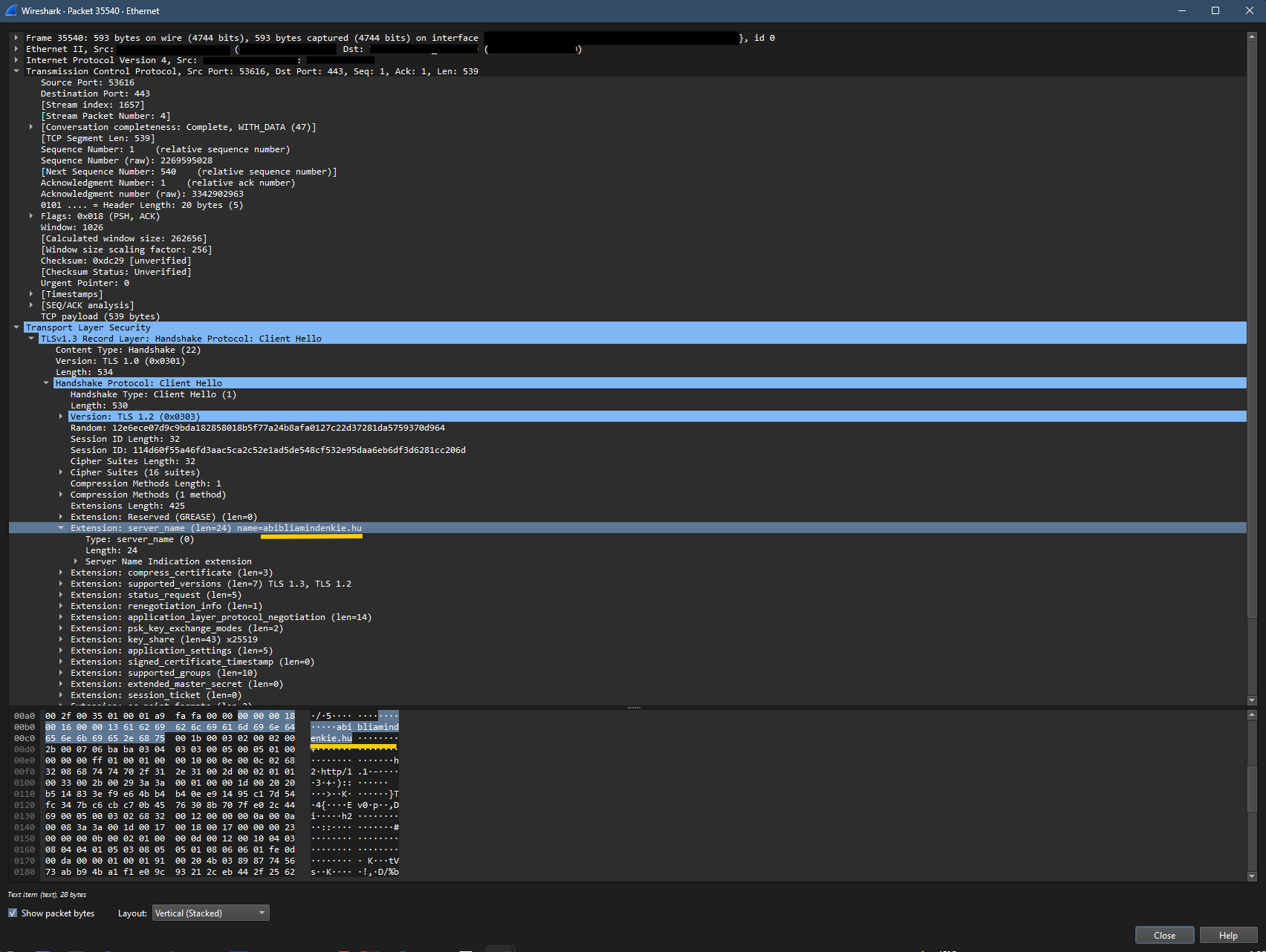

7.4. Проверка Маскировки Reality с помощью Wireshark (Для продвинутых):

Этот тест позволяет "заглянуть под капот" и убедиться, что трафик действительно маскируется как TLS к нужному сайту.

- Установите Wireshark (https://www.wireshark.org/) на ваш ПК.

- Запустите Wireshark, выберите ваш активный сетевой интерфейс (Wi-Fi или Ethernet).

- Начните захват трафика (кнопка с плавником).

- Подключитесь к вашему VLESS VPN.

- Сгенерируйте немного трафика (откройте сайт).

- Остановите захват.

- Примените следующие дисплейные фильтры:

- ip.addr == ВАШ_IP_СЕРВЕРА and tcp.port == 443 and tls.handshake.type == 1 and tls.handshake.extensions_server_name == "ВАШ_ДОМЕН_ДЛЯ_REALITY"

(Замените ВАШ_IP_СЕРВЕРА на 167.71.59.32 и ВАШ_ДОМЕН_ДЛЯ_REALITY на istnelody.pl).

Ожидаемый результат: Должны найтись пакеты TLS Client Hello, подтверждающие отправку правильного SNI. - ip.addr == ВАШ_IP_СЕРВЕРА and tcp.port == 443 and not tls

Ожидаемый результат: В идеале, этот фильтр не должен показывать пакеты с данными после установки TCP-соединения. Весь обмен данными должен идти по TLS.

- ip.addr == ВАШ_IP_СЕРВЕРА and tcp.port == 443 and tls.handshake.type == 1 and tls.handshake.extensions_server_name == "ВАШ_ДОМЕН_ДЛЯ_REALITY"

7.5. Тест Скорости и Стабильности:

- Скорость: Проверьте скорость на speedtest.net или аналогичных сервисах. Сравните с вашей скоростью без VPN. Ожидайте некоторого снижения, особенно если используете WARP. Главное, чтобы скорость была достаточной для ваших задач.

- Стабильность: Попользуйтесь VPN в течение некоторого времени. Обратите внимание, нет ли частых обрывов соединения или резких падений скорости.

Раздел 8: Дополнительные Рекомендации и Устранение Неполадок

VLESS+Reality+WARP успешно настроен, но работа с любым сервером требует внимания к деталям и готовности решать возможные проблемы. Вот несколько финальных рекомендаций:

8.1. Безопасность и Обслуживание (Напоминание):

- SSH-Харденинг: Если вы еще не сделали этого на этапе подготовки, настоятельно рекомендуем вернуться и настроить:

- Вход по SSH-ключам, отключив пароли.

- Отключение входа для root.

- Смену стандартного порта 22 к примеру на 2222.

- Установку Fail2Ban.

- Фаервол (UFW): Убедитесь, что он активен и разрешает только необходимые порты (SSH, 443, возможно UDP для WARP). Доступ к порту панели 3x-UI (44954 в нашем примере) лучше ограничить по IP или использовать SSH-туннель.

- Регулярные обновления: Не забывайте обновлять ОС (sudo apt update && sudo apt upgrade -y) и саму панель 3x-UI (x-ui update или через веб-интерфейс) для получения патчей безопасности и новых функций.

- Резервное копирование данных: Периодически делайте бэкап конфигурации 3x-UI. Самый важный файл: /etc/x-ui/x-ui.db. Сохраняйте его в надежное место. В панели также есть встроенная функция бэкапа.

8.2. Доступ к Панели Управления:

- Избегайте HTTP: Доступ к панели по HTTP (http://...) небезопасен.

- Рекомендуемый метод: Используйте SSH-туннель (ssh -L ЛОКАЛЬНЫЙ_ПОРТ:127.0.0.1:ПОРТ_ПАНЕЛИ пользователь@IP_СЕРВЕРА) и заходите через http://localhost:ЛОКАЛЬНЫЙ_ПОРТ. Это безопасно и не создает подозрительного трафика.

- Альтернатива (Статический IP): Если у вас статический IP-адрес, можно разрешить доступ к порту панели в UFW только с вашего IP.

8.3. Устранение Распространенных Проблем:

- Клиент не подключается (Connection refused, Timeout):

- Проверьте статус Xray на сервере: sudo systemctl status x-ui. Перезапустите: sudo systemctl restart x-ui.

- Проверьте правила фаервола (UFW) на сервере – разрешен ли порт 443/tcp?

- Проверьте правильность IP-адреса и порта в настройках клиента.

- Клиент не подключается (TLS Handshake Timeout, EOF, Closed Pipe):

- Проверьте логи Xray на сервере: sudo x-ui log. Ищите ошибки, связанные с Reality, TLS, UUID, ShortID.

- Перепроверьте конфигурацию Reality в клиенте: Особое внимание на PublicKey и ShortID(s). Малейшая ошибка приведет к сбою. Скопируйте конфигурацию из 3x-UI заново.

- Проверьте настройку Flow: Если включен xtls-rprx-vision, попробуйте отключить его (установить в пустое значение) в настройках клиента в 3x-UI, сохранить, перегенерировать ключи Reality, обновить конфигурацию у клиента и попробовать снова.

- Проверьте время: Убедитесь, что время на сервере и клиенте синхронизировано (расхождение больше минуты может мешать TLS).

- Попробуйте другую цель для Reality: Возможно, выбранный сайт (istnelody.pl) по каким-то причинам перестал подходить. Попробуйте использовать другой из списка RealiTLScanner или универсальный типа www.microsoft.com (не забудьте перегенерировать ключи Reality!).

- Интернет работает, но сайты не открываются (или только по IP):

- Проблема с DNS: Наиболее вероятная причина.

- Настройте DNS в клиенте (v2rayN): Удалите неработающие (Google DoH), добавьте надежные шифрованные (DoT/DoH Cloudflare/Quad9).

- Проверьте настройки DNS на сервере: Если вы включали встроенный DNS Xray, попробуйте его отключить и настроить DNS только на клиенте. Убедитесь, что FakeDNS (если создавали) тоже удален/отключен на сервере.

- Проверьте DNS-утечки на ipleak.net.

- Проблема с DNS: Наиболее вероятная причина.

- Низкая скорость:

- Проверьте нагрузку на сервер (htop).

- Попробуйте подключиться к серверу без WARP (измените правило маршрутизации на direct), чтобы понять, влияет ли WARP.

- Попробуйте другой сервер/локацию VPS.

- Возможно, ваш провайдер ограничивает скорость шифрованного трафика.

8.4. Серверная Маршрутизация vs Клиентский Сплит-Туннелинг:

- Маршрутизация на сервере (в 3x-UI): Позволяет блокировать трафик (торренты, рекламу) или направлять его через разные исходящие узлы (WARP, Tor, другой прокси) после того, как он попал на сервер.

- Сплит-Туннелинг на клиенте: Позволяет выборочно отправлять трафик либо в VPN-туннель, либо напрямую в интернет с вашего ПК/телефона. Настраивается в продвинутых VPN-клиентах (v2rayN, NekoBox и др.) с помощью правил маршрутизации (например, по GeoIP или спискам доменов/IP). Это не настраивается на сервере а на устройстве клиента.

Раздел 9: Заключение?

Вы успешно настроили мощную и современную систему для обхода блокировок и защиты приватности – VLESS в связке с XTLS Reality и опциональным использованием Cloudflare WARP. Эта конфигурация обеспечивает:

- Высокую степень маскировки: Ваш VPN-трафик выглядит как обычный HTTPS к легитимному сайту, что значительно затрудняет его обнаружение системами DPI.

- Хорошую производительность: Благодаря отсутствию двойного шифрования в VLESS и оптимизациям XTLS (если используется Flow).

- Дополнительную анонимность сервера (с WARP): IP-адрес вашего VPS скрывается от конечных ресурсов.

Помните, что 1000% гарантии незаметности не существует, и методы обнаружения постоянно совершенствуются. Однако использование VLESS+Reality на сегодняшний день является одним из самых надежных подходов и к моменту написания статьи лучший вариант.

Ключ к стабильной и безопасной работе – это не только правильная первоначальная настройка, но и постоянное внимание к безопасности вашего сервера (обновления, SSH-харденинг, фаервол) и проверка на утечки данных на стороне клиента.

Используйте полученные знания ответственно и наслаждайтесь свободным доступом к информации!

Всем писс 🥱

VLESS+Reality+WARP: Настройка Невидимого VPN для Обхода Блокировок

Создайте неуловимый VPN своими руками! Это руководство поможет настроить VLESS с XTLS Reality (мимикрия под другие сайты) и Cloudflare WARP (скрытие IP) на Ubuntu 22.04 через панель 3x-UI. Подробные шаги, от подготовки сервера до тестов Wireshark.